2009年2月9日付FBI発表資料によると、7大児童ポルノ犯罪組織を解体に至らせたとのこと。

2009年2月9日付FBI発表資料によると、7大児童ポルノ犯罪組織を解体に至らせたとのこと。

作戦のコードネームは「OPERATION JOINT HAMMER」(ジョイントハンマー作戦)。最終的に14人の児童ポルノ被害者女性が救出され(最低年齢は3歳児)、約170人が逮捕された。児童ポルノ犯罪では過去最悪で、7大児童ポルノ犯罪組織の解体に至るも、捜査は今もなお継続中の模様。

今回の国際捜査にあたり、米国で主要な役割を果たしたのが、FBIと警察ユニットで構成された「Innocent Images National Initiative」、および「Department of Justice (DOJ)」、「the United States Postal Inspection

Service (USPIS)」、「U.S. Immigration and Customs Enforcement (ICE)」である。

ことの次第は以下の通りである。

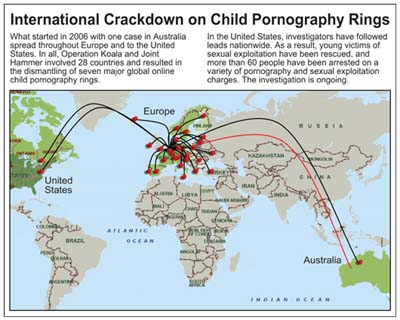

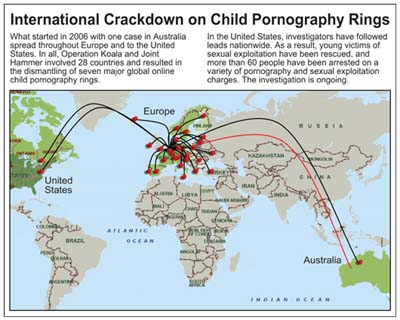

オーストラリアのクイーンズランド当局が児童ポルノを撮影した動画をオンライン上で検出。この犠牲者はフラマン語アクセントのあるオランダ人であると断定。ベルギー当局に連絡した結果、ヨーロッパで捜査が開始される。このときの作戦のコードネームは「OPERATION KOALA」(コアラ作戦)。

ベルギー警察は犯人を逮捕し、児童ポルノの製作者とウェブサイト運営者であるイタリア人の情報を入手した。この情報を基にイタリア警察は動画の製作者を逮捕し、ウェブサイトを閉鎖。そのポルノサイトから5万通のEメールを捕獲した。この捕獲したEメールの情報から「ジョイントハンマー作戦」が敢行され、欧州警察組織の指揮下、28ヶ国に渡る捜査が行われたのである。

捜査は依然継続中であるが、危険人物はすでに逮捕されている。

・9歳の娘のポルノ画像を撮影したとしてニュージャージー在住の男性を逮捕。家宅捜索の結果、13万枚の児童ポルノ画像を検出、懲役20年の実刑判決。

・イタリアのポルノサイトのユーザーであったアリゾナ在住の小学5年生を教える教師を逮捕。家宅捜索の結果、女生徒との性的関係の証拠を検出、児童の性的搾取罪に問われる。

情報ソース:

http://www.fbi.gov/page2/feb09/jointhammer_020909.html