日本の法曹界におけるデジタルフォレンジックに関する認知度

日本でデジタルフォレンジックが注目を集めるきっかけになったのは、ここ数年で施行されたいくつかの法律である。2005年4月に施行された個人情報保護法はその端緒である。この法律によってもたらされた個人情報漏洩対策は、大きく人々の関心を呼び、「個人情報」の必要性を人々に意識させた。デジタルフォレンジックは、個人情報が漏洩した際に流出経路を特定することができるし、情報開示を早めて、社会的信用の失墜や経済的損失を最小限に抑えることができる。また、一般企業に対するコンプライアンスや財務の信頼性向上を要求する日本版SOX法や、内部統制システム構築の義務化を求める新会社法も大きくデジタルフォレンジックの必要性を人々が感じる契機となった。

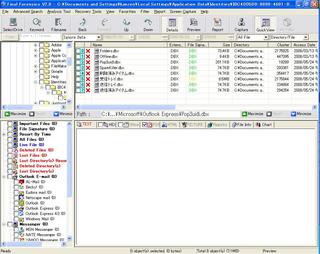

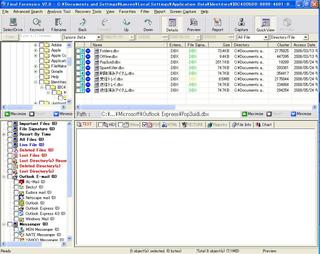

しかし、そのような日本でのデジタルフォレンジック分野への関心が高まる中で、現在の日本の法曹界における認知度はどの程度あるのだろうか。デジタルフォレンジックとは、企業や政府機関などにおいて法的な問題が発生したときに証拠となるデータを保全し、データの解析を行い、その証拠となるデータの保全をすることまでを含んだ一連の手法のことである。訴訟大国であるアメリカでは、情報漏洩や不正事件の原因究明のためにデジタルフォレンジックがとても積極的に取り入れられ、一般の認知度も日本に比べてきわめて高い。アメリカでは、企業や監査法人にフォレンジック専門のチームが編成されているのは、きわめて一般的なことである。裁判においてデジタルフォレンジックで作成された証拠資料が実際に多く使用されている。一方、日本の場合はアメリカとは少し異なった事情がある。日本の訴訟法上では、裁判官の自由な判断に委ねる「自由心証主義」が採用されている。そのため、デジタルフォレンジックで解析されたものが証拠として採用されるかどうかは裁判官の自由な裁量によるというのである。それが原因で日本の法曹界におけるデジタルフォレンジックの認知度は未だにあまり高くない。(日本の法律事務所に勤務するある弁護士と話した時に「デジタルフォレンジックって何ですか?」と聞かれたときには、かなりショックだった。。)また、日本の法曹界にはIT分野に強い人材が相当不足している。(このことは私も日ごろよく実感している。)ITリテラシーが低いというか、デジタルデータに対する認識がほとんどない法曹界の関係者がとても多いのである。そういった一般社会の意識との隔たりをまもなく施行される「裁判員制度」が埋めてくれるのだろうか。本ブログでも何度も言及しているが、日本では、デジタルフォレンジックの分野は、まだまだ本当に黎明期なのである。